Sam wybierasz, kto i kiedy może wchodzić do budynku — lub określonych obszarów. Hybrid Cloud Solutions. Zamknij Przenieś na półkę Dodano produkt na półkę Usunięto produkt z półki Przeniesiono produkt do archiwum Przeniesiono produkt do biblioteki. Zamknij Brakuje Ci książki, ebooka lub audiobooka? Dzięki opcji "Druk na żądanie" do sprzedaży wracają tytuły Grupy Helion, które cieszyły sie dużym zainteresowaniem, a których nakład został wyprzedany. Wydanie III Cyberbezpieczeństwo - strategie ataku i obrony. Użytkownik mógł otrzymać punkty za opublikowanie opinii uprawniające do uzyskania rabatu w ramach Programu Punktowego. Dzięki niej zrozumiesz podstawy zabezpieczania łączności sieciowej i poznasz sposoby zabezpieczania sieci przy niewielkim nakładzie pieniędzy i czasu. Odblokowujemy wybrane programy w określonych godzinach i dniach tygodnia 8. Teraz znacząco zaktualizowaliśmy i ulepszyliśmy to narzędzie. Autor: Alejandro Borgia. Kontrolę manualną przeprowadza się w taki sposób, aby upewnić się, na ile to możliwe, że kontrolowana osoba nie przenosi przedmiotów zabronionych. January 12, By: Rafal Kruschewski.

Feedback Form. Wskazówki jak sprawnie przejść kontrolę bezpieczeństwa: - przygotowując się do kontroli należy umieścić w pojemnikach na taśmociągu urządzenia rentgenowskiego wszelkie przedmioty metalowe , takie jak klucze, monety, telefony komórkowe, zegarki, paski do spodni z metalowymi klamrami; - w trakcie podchodzenia do kontroli należy wyjąć z bagażu podręcznego torebkę z umieszczonymi wewnątrz opakowaniami zawierającymi substancje płynne i umieścić ją w pojemniku wraz z innymi przedmiotami Przewóz płynów w bagażu kabinowym - na taśmociągu urządzenia rentgenowskiego należy umieścić oddzielnie urządzenia elektroniczne np. Najczęściej kupowane razem Bezpieczeństwo sieci firmowej. W najbliższych dniach dodamy nowy panel informujący, czy Wasze dane kontaktowe pojawiają się w wynikach wyszukiwania. Kelly Anton , Tina DeJarld. Kontrola dostępu i bezpieczeństwo Systemy bezpieczeństwa spełniają w budynku różne wymagania w zakresie bezpieczeństwa i funkcji kontroli. IDS - tworzenie własnych reguł 7.

Systemy wykrywania

Wydanie II Jak analizować dane z biblioteką Pandas. W tym celu poddaje się pasażera kontroli manualnej lub osoba taka poddawana jest ponownej kontroli bezpieczeństwa przy użyciu bramki magnetycznej do wykrywania metali. Ogranicz dostęp użytkownikom po VPN-ie A może interesuje Cię konkretna tematyka, z której mamy mało książek? Import certyfikatu do przeglądarek 3. Discover the Google Privacy Sandbox as it en…. Większa kontrola dla całej rodziny. Bezpieczeństwo i ochrona 5 porad i narzędzi, dzięki którym zadbacie o bezpieczeństwo w naszym systemie reklamowym Od zgłaszania fałszywych reklam po konfigurowanie weryfikacji dwuetapowej — odkryj te wskazówki i narzędzia, które zapewnią Ci bezpieczeństwo w Internecie. Dla bezpieczeństwa budynku można spełnić różne wymagania. Dzięki systemom kontroli dostępu można zapewnić, że do budynku będą wchodzić tylko uprawnione osoby. Adobe InDesign PL. Nie zabrakło wyczerpującej prezentacji technik ataków i kryptoanalizy ważniejszych algorytmów stosowanych w informatyce. Słowo wyszukiwania. Konfiguracja zasad filtracji połączeń 6.

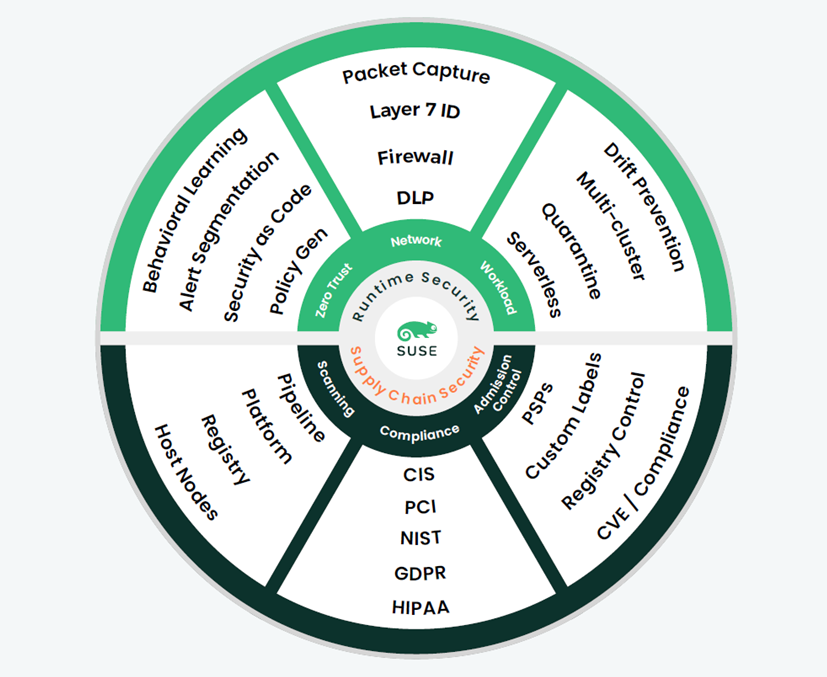

Bezpieczeństwo i kontrola zgodności środowisk Kubernetes | SUSE Communities

- Dzięki lekturze zdobędziesz aktualne informacje o kluczowych aspektach oceny zagrożeń i stanu systemu bezpieczeństwa, a także o zasadach utrzymywania właściwego stanu zabezpieczeń.

- Wydanie IV Poznaj Angular.

- Chętnie korzystają z niego zarówno niewielkie firmy i organizacje, jak i wielkie korporacje, wybierające Zabbixa dlatego, że radzi on sobie bez problemów z równoczesnym monitorowaniem tysięcy urządzeń.

- Social Impact.

- W dobie zmasowanych ataków typu ransomware wprowadzenie kontroli nad połączeniami wychodzącymi to absolutna konieczność.

Można to zrobić bezpośrednio z aplikacji Google lub w inny sposób — zależnie od tego, jak korzystacie z wyszukiwarki. Teraz znacząco zaktualizowaliśmy i ulepszyliśmy to narzędzie. Dzięki temu możecie łatwiej śledzić swoje dane osobowe pojawiające się w wynikach wyszukiwania i otrzymywać od nas powiadomienia, gdy zauważymy takie dane, tak aby można je było usunąć. W najbliższych dniach dodamy nowy panel informujący, czy Wasze dane kontaktowe pojawiają się w wynikach wyszukiwania. Możesz następnie szybko poprosić o ich usunięcie z Google — bezpośrednio w narzędziu. Damy Wam również znać, gdy w wyszukiwarce pojawią się nowe wyniki z Waszymi danymi, co pozwoli Wam mieć spokojną głowę. Na razie narzędzie dostępne jest jedynie w języku angielskim dla użytkowników w Stanach Zjednoczonych, jednak pracujemy nad tym, aby wkrótce wprowadzić nowe języki i lokalizacje. W tym roku wprowadziliśmy nowe zabezpieczenie , które ma za zadanie chronić Was i Waszą rodzinę przed przypadkowym natrafieniem w wyszukiwarce na zdjęcia erotyczne. Dzięki tej aktualizacji zdjęcia o charakterze seksualnym, w tym treści dla dorosłych czy przedstawiające akty przemocy, są automatycznie zamazywane, gdy pojawiają się w wynikach wyszukiwania. Nowa opcja zamazywania w ramach filtra SafeSearch będzie dostępna dla wszystkich użytkowników na całym świecie jeszcze w tym miesiącu. W każdej chwili możecie dostosować swoje ustawienia i wyłączyć tę opcję , chyba że rodzic lub administrator szkolnej sieci zablokował taką możliwość. Postanowiliśmy ponadto ułatwić znalezienie funkcji kontroli rodzicielskiej bezpośrednio w wyszukiwarce. Wystarczy teraz wpisać odpowiednie zapytanie, np. Od dawna stosujemy zasady, które umożliwiają użytkownikom usunięcie z wyników wyszukiwania prywatnych zdjęć o charakterze erotycznym, które zostały opublikowane bez ich zgody. Teraz postanowiliśmy pójść o krok dalej i umożliwić użytkownikom usuwanie z wyszukiwarki dowolnych prywatnych zdjęć erotycznych, które mają się już nie pojawiać w wynikach wyszukiwania. Jeśli na przykład treści dla dorosłych zostały przez Was przesłane na stronę internetową, a następnie były usunięte, ale nadal bez Waszej zgody pojawiają się na innych stronach, możecie poprosić o ich usunięcie z wyników wyszukiwania. Wyjątek stanowi sytuacja, gdy otrzymujecie płatności za te treści. Bez względu na to, czy prośba o usunięcie z wyników wyszukiwania dotyczy danych osobowych, zdjęć erotycznych czy innych treści, zaktualizowaliśmy również i uprościliśmy służące do jej przesłania formularze.

January 12, By: Rafal Bezpieczeństwo i kontrola. SUSE NeuVector to zintegrowana platforma bezpieczeństwa i utrzymania zgodności, która upraszcza i automatyzuje procesy zabezpieczania, Bezpieczeństwo i kontrola, zapewniając zarazem wieloetapową ochronę aplikacji natywnych dla Kubernetesa — od ich tworzenia, aż po wdrożenie produkcyjne, Bezpieczeństwo i kontrola. Jako platforma zapewniająca bezpieczeństwo i zgodność kontenerów, SUSE NeuVector ustanawia standardy nowoczesnej infrastruktury kontenerowej. Żadne inne rozwiązanie nie ma tak szerokiego i zaawansowanego wachlarza funkcjonalności — w tym obserwowalność, bezpieczeństwo i automatyzację na wszystkich większych platformach chmurowych i orkiestratorach klastrów Kubernetes. Ta opatentowana przez SUSE technologia pozwala na głęboką inspekcję pakietów oraz uczenie się na podstawie obserwacji zachowań, pozwalając zidentyfikować poprawne zachowania i zezwolić tylko na jawnie Bezpieczeństwo i kontrola połączenia sieciowe, procesy czy dostępy do plików. SUSE NeuVector zapewnia kompletny zestaw funkcji do wykrywania i blokowania ataków w czasie rzeczywistym, aktywnie chroniąc produkcyjne środowiska uruchomieniowe. Przetwarzanie w chmurze i przejście na infrastrukturę kontenerową przyspiesza działalność biznesową, ale wprowadza również nowe problemy związane z bezpieczeństwem. Kubernetes, de facto standard orkiestracji kontenerów, dodaje warstwę złożoności do bezpieczeństwa przy jednocześnie niewielkiej wiedzy specjalistycznej przedsiębiorstw. Organizacje stają pieluszki pampers różnice obliczu nowych zagrożeń w tym rozproszonym środowisku obliczeniowym i nie mogą polegać na tradycyjnych środkach bezpieczeństwa w celu ochrony swoich sieci lub aplikacji. SUSE NeuVector umożliwia organizacjom nawet o zasięgu globalnym kompleksowe zabezpieczanie natywnych aplikacji Kubernetes bez negatywnego wpływu na szybkość działania biznesu.

Bezpieczeństwo i kontrola. Nowe narzędzia ochrony prywatności – bezpieczeństwo i kontrola online

Koszyk 0. Obróć Zajrzyj do książki. Dodaj do koszyka Wysyłamy w 24h, Bezpieczeństwo i kontrola. Dodaj do koszyka lub Kup na prezent Kup 1-kliknięciem. Przenieś na półkę. Do przechowalni. Powiadom o dostępności audiobooka ». Dodaj do koszyka. Bezpieczeństwo sieci firmowej w dużym stopniu zależy od kontroli, jaką administrator ma Bezpieczeństwo i kontrola połączeniami inicjowanymi przez komputery użytkowników. Jej brak umożliwia użytkownikom otwieranie adresów niebezpiecznych stron, pobieranie zainfekowanych plików, Bezpieczeństwo i kontrola, a w konsekwencji naruszenie bezpieczeństwa całej sieci. W dobie zmasowanych ataków typu ransomware wprowadzenie kontroli nad połączeniami wychodzącymi to absolutna konieczność. Autor książki nakreśla w niej zagrożenia, a także omawia różne koncepcje blokady połączeń i filtracji stron WWW z wykorzystaniem dostępnych na rynku rozwiązań.

Wyszukiwarka

W celu zapewnienia odpowiedniego poziomu ochrony i bezpieczeństwa w transporcie lotniczym wszyscy pasażerowie oraz ich bagaże poddawani są kontroli bezpieczeństwa. Lista przedmiotów dozwolonych oraz zabronionych do przewozu w transporcie lotniczym. Kontrola bezpieczeństwa pasażerów prowadzona jest przy zastosowaniu przede wszystkim: - kontroli manualnej; lub - kontroli przy zastosowaniu bramki magnetycznej do wykrywania metali.

Problem z Dropboxem i z innymi dostawcami

I consider, that you commit an error. Write to me in PM, we will communicate.

It really pleases me.